Dalam era digital yang terus berkembang, keamanan cyber menjadi semakin penting. Namun, sementara upaya untuk memperkuat sistem keamanan terus dilakukan, serangan siber juga semakin canggih. Salah satu teknik yang digunakan oleh penyerang siber adalah eksploitasi, yang mencakup pengembangan eksploitasi untuk mengeksploitasi kerentanan dalam perangkat lunak atau sistem komputer. Dalam artikel ini, kita akan mengeksplorasi teknik dan strategi pengembangan eksploitasi yang digunakan untuk membuat serangan siber yang efektif.

Apa itu Eksploitasi?

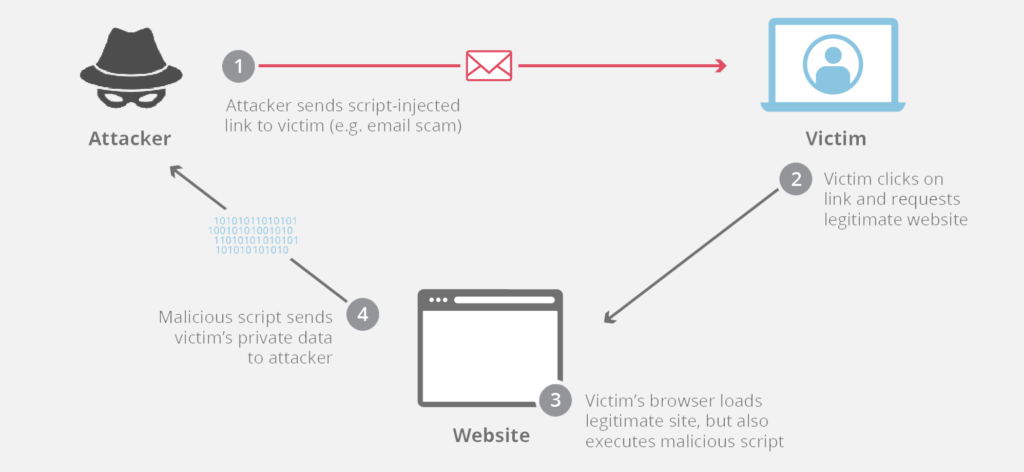

Eksploitasi adalah praktik mengeksploitasi kerentanan dalam perangkat lunak, sistem operasi, atau protokol jaringan untuk mendapatkan akses yang tidak sah ke sistem komputer atau perangkat lunak. Dengan menggunakan eksploitasi, penyerang dapat meluncurkan serangan yang beragam, mulai dari mencuri data sensitif hingga mengambil alih kontrol penuh atas sistem.

Teknik Pengembangan Eksploitasi:

- Penemuan Kerentanan: Langkah pertama dalam pengembangan eksploitasi adalah menemukan kerentanan dalam perangkat lunak atau sistem yang dapat dieksploitasi. Ini bisa dilakukan melalui analisis kode, penelitian keamanan, atau bahkan serangkaian uji coba dan percobaan.

- Eksploitasi Kerentanan: Setelah kerentanan ditemukan, langkah berikutnya adalah mengembangkan eksploitasi untuk mengeksploitasi kerentanan tersebut. Ini melibatkan penulisan kode yang dirancang untuk memanfaatkan kerentanan dan memicu perilaku yang tidak diinginkan dalam perangkat lunak atau sistem.

- Pengujian dan Pemecahan Kode: Setelah eksploitasi dikembangkan, penting untuk mengujinya secara ekstensif untuk memastikan keberhasilannya. Ini melibatkan pengujian di lingkungan yang sesuai dan analisis kode untuk memastikan keamanan dan keandalan eksploitasi.

Strategi Pengembangan Eksploitasi:

- Kerahasiaan: Salah satu strategi utama dalam pengembangan eksploitasi adalah menjaga kerahasiaan tentang eksploitasi yang dikembangkan. Hal ini bertujuan untuk mencegah pihak lain, termasuk pihak yang bertanggung jawab atas keamanan, mengetahui tentang kerentanan sehingga dapat diperbaiki sebelum diserang.

- Penggunaan Metode Serangan yang Tepat: Penting untuk memilih metode serangan yang tepat untuk tujuan eksploitasi. Ini bisa berupa serangan buffer overflow, SQL injection, atau teknik lainnya yang sesuai dengan kerentanan yang ditemukan.

- Pembaruan dan Perbaikan Eksploitasi: Dalam lingkungan yang terus berubah, eksploitasi yang berhasil pada awalnya mungkin menjadi tidak efektif seiring waktu. Oleh karena itu, penting untuk terus memperbarui dan memperbaiki eksploitasi untuk memastikan keberhasilan serangan.

Kesimpulan:

Pengembangan eksploitasi merupakan bagian penting dari strategi serangan siber yang efektif. Dengan memahami teknik dan strategi yang terlibat dalam pengembangan eksploitasi, organisasi dapat memperkuat pertahanan mereka terhadap serangan siber yang semakin canggih. Namun, penting juga untuk diingat bahwa penelitian keamanan yang etis dan bertanggung jawab harus menjadi prioritas utama dalam upaya untuk meningkatkan keamanan siber secara keseluruhan.